WPA2 Enterprise con asignación dinámica de VLAN : Cisco 9800 / Cisco ISE

WPA2 Enterprise con asignación dinámica de VLAN : Cisco 9800 / Cisco ISE

En esta entrada quería mostar la configuración más básica posible para usar WPA2 Enterprise usando Protected EAP con una WLC Cisco 9800 con APs en modo Flexconnect y Cisco ISE. Para mantener todo lo más simple posible, la base de datos de usuarios será local en ISE.

La configuración no sigue best practices, tan solo se trata de un laboratorio para probar funcionalidades. En este caso, mediante un único SSID y las Policy Set, definiremos, dependiendo del tipo de usuario, si accederá a la VLAN asignada de forma general a la SSID, o una asignación dinámica a otra VLAN.

Topología

CONFIGURACIÓN EN ISE

Creación de usuarios y Grupos en ISE

Primero crearemos los grupos que necesitamos. He precedido los nombres de los grupos con "00" para que sean más visibles:

Una vez creados los grupos, podemos crear los usuarios y asignarlos a los grupos que hemos definido:

Administration>Network Resources>Network Devices

Agregaremosla WLC incluyendo su IP y el shared secret entre el ISE y la 9800. Adicionalmente, se pueden crear device groups (yo he creado el tipo de dispositivo y la localización)

Comenzaremos definiendo los elementos de las políticas, tanto los protocolos permitidos, como los perfiles de autorización:

En este perfil, que usaremos con los usuarios corporativos, simplemente permitiremos el acceso a la red

Crearemos un perfil de autorización para cada una de las VLANs. Para definir la VLAN, en "Common Tasks" debemos hacer scroll hasta encontrar la opción de VLAN.

IMPORTANTE: El match se hace mediante el nombre que hemos definido en la VLAN, por lo que en la WLC el nombre de esa VLAN debe coincidir

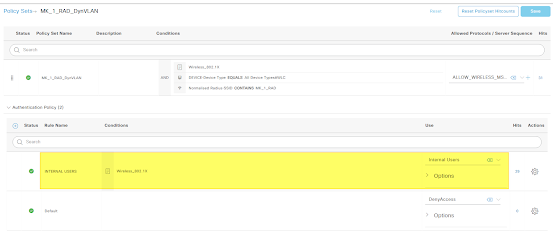

Crearemos una política que haga hit para nuestro caso: Debe ser tráfico Wireless, de un dispositivo de red contenido en nuestro grupo WLC (si lo hemos definido) y que haga match con el SSID "MK_1_RAD"*

Definición de las políticas de autenticación y autorización

Política de Autenticación

Para la autenticación, simplemente evaluaremos que sea un usuario wireless contenido en la base de datos interna de Cisco ISE

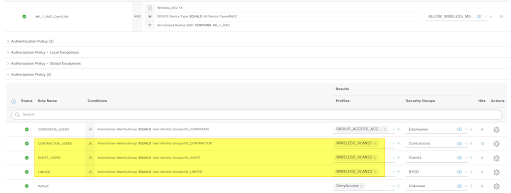

Políticas de Autorización

Como indicamos al comienzo de este post, para los usuarios del grupo 00_CORPORATE simplemente evaluaremos que estén dentro del grupo indicado y que la contraseña sea correcta, y se les permitirá el acceso a la red (mediante el autorization profile creado anteriormente "RADIUS_ACCESS_ACCEPT_WIRELESS"), por lo que la SSID estará mapeada a la VLAN que se haya definido para esta (como veremos después en la configuración de la WLC, es la VLAN 20).

Para los usuarios de los grupos 00_CONTRACTOR, 00_GUEST y 00_LIMITED evaluaremos el grupo correspondiente y los asignaremos a la VLAN correspondiente mediante los authorization profiles creados con anterioridad ("WIRELESS_VLAN21", "WIRELESS_VLAN22" y "WIRELESS_VLAN23")

Para los usuarios de los grupos 00_CONTRACTOR, 00_GUEST y 00_LIMITED evaluaremos el grupo correspondiente y los asignaremos a la VLAN correspondiente mediante los authorization profiles creados con anterioridad ("WIRELESS_VLAN21", "WIRELESS_VLAN22" y "WIRELESS_VLAN23")

CONFIGURACION EN CISCO 9800

Configuración del servidor de Radius

En Configuración, iremos a Security y después a AAA

En la misma sección, iremos a la pestaña siguiente para definir un método de autenticación. El tipo será dot1x y pondremos group para que no use la base de datos local. Tendremos que añadir "radius" a los server groups. Si en el paso anterior hubiéramos creado un grupo de servers, sería ese el grupo a añadir. En este caso, como no hemos creado ningún grupo, por defecto nuestro servidor se encuentra ahí.

Configuración de las VLANs para la asignación dinámica

Configuración del SSID WPA2 Enterprise

WLAN

Policy Profile

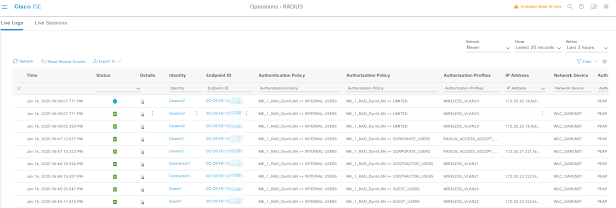

Como habíamos definido inicialmente, basado en el grupo donde se alojen los usuarios, serán asignados a la VLAN mapeada por en la SSID, o a una VLAN asignada dinámicamente. Según nuestros grupos, los usuarios deberían ir a las siguientes VLANs

Así lo vemos en la WLC

De igual manera, lo podemos ver en los Live Logs de ISE

En el próximo post, analizaremos el tráfico poniendo 4 capturas de paquetes simultáneas:

- En la WLC 9800 desde su captura de paquetes

- En el Cisco ISE desde su TCP dump

- En el puerto del switch donde se conecta el AP

- Y una captura OTA escuchando el tráfico Wireless

1.- Captura en la WLC

Comentarios

Publicar un comentario